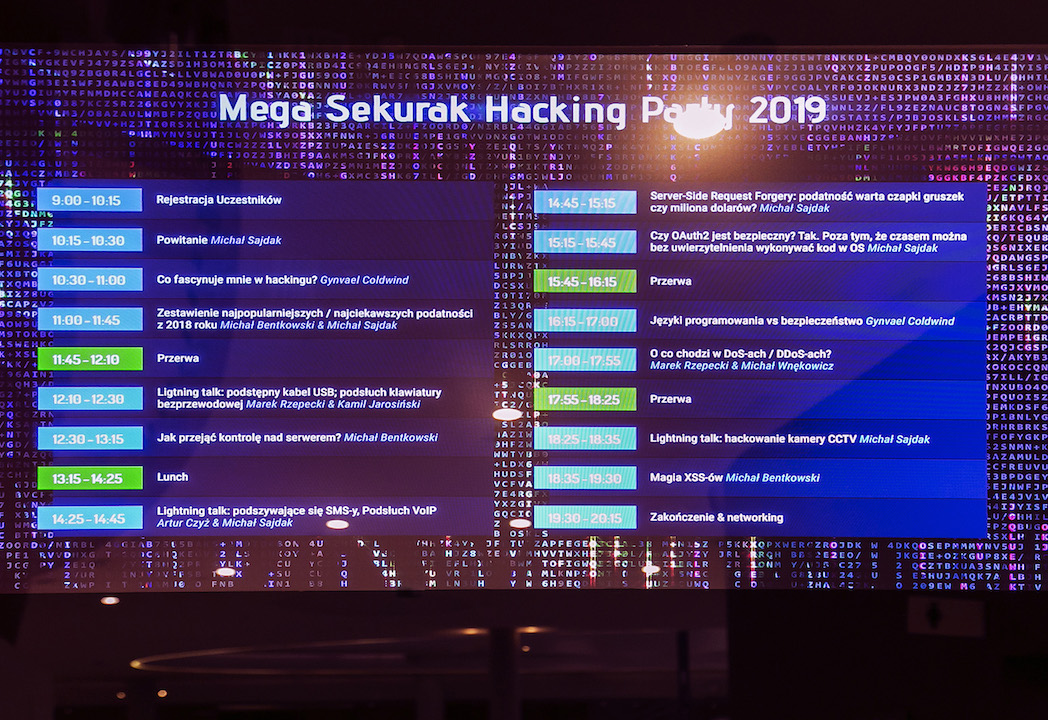

RELACJA Z WYDARZENIA

Data: 25.02.2019 / Miejsce: Kraków, ICE

WASZE POZYTYWNE OPINIE

AGENDA

-

10:00-10:45

„Nietechniczna” (na tyle na ile prelegent jest w stanie się powstrzymać od technikaliów) i nieco na luzie prelekcja o tym dlaczego prelegent jeszcze nie znudził się bezpieczeństwem IT.

-

10:45-11:30

Zestawienie najciekawszych/najpopularniejszych podatności w 2018 roku

-

11:55-12:15

Lightning talk: podstępny kabel USB; podsłuch klawiatury bezprzewodowej

Super krótkie prezentacje (7-10 minut) zawierające maksimum najważniejszej treści: podsłuch klawiatury bezprzewodowej na żywo, prezentacja kabla USB który… nagle staje się klawiaturą i wpisuje konkretną sekwencję klawiszy.

-

12:15-13:00

Przegląd świeżych podatności aplikacyjnych umożliwiających przejęcie kontroli nad systemem operacyjnym. Krytycznych podatności w znanych komponentach ostatnio nie brakuje. Michał zrobi przegląd (z pokazami na żywo) wielu znanych i nieznanych sposobów przejmowania kontroli nad systemem operacyjnym, korzystając z podatności aplikacyjnych.

-

13:00-14:10

Lunch

-

14:10-14:30

Super krótkie prezentacje (7-10 minut) zawierające maksimum najważniejszej treści: podsłuch telefonów VoIP (na żywo), wysyłka SMSów i późniejsza podmiana ich treści

-

14:30-15:00

W trakcie prelekcji poznacie tą mniej znaną, ale dość częstą podatność. Zobaczycie wykręcające umysł metody omijania filtrów, które zostały źle zaimplementowane u takich gigantów jak: Google / Github czy Dropbox.

-

15:00-15:30

Czy OAuth2 jest bezpieczny? Tak. Poza tym, że czasem można bez uwierzytelnienia wykonywać kod w OS.

OAuth2 jest generalnie bezpieczny. Poza przypadkami gdy zostanie nieprawidłowo zaimplementowany. Po krótkim wstępie zobaczycie na żywo przykładowe ataki na OAuth2.

-

16:00-16:45

Prezentacja to przegląd elementów różnych języków programowania, które sprawiają, że pisanie bezpiecznego kodu jest trudne (wraz z przykładami).

-

16:45-17:40

Każdy mówi o DoSach czy DDoSach ale kto widział tego typu atak na żywo? W trakcie prelekcji zobaczycie zarówno‚ klasyczne’ podatności jak XML Bomb / ZIP Bomb czy ReDoS. Będzie też szansa zobaczyć atak DDoS typu reflected.

-

18:10-18:20

Super krótkie prezentacje (7-10 minut) zawierające maksimum najważniejszej treści: jednolinijkowe przejęcie kamery CCTV

-

18:20-19:10

Sztuczki z arsenału topowego bug-bountera. Michał będący obecnie na wysokiej pozycji Googlowego rankingu „hall of fame” najlepszych bugbounterów w kategorii appsec pokaże nowości dotyczące podatności XSS. Jak zwykle nie zabraknie pokazów na żywo.