RELACJA Z WYDARZENIA

Data: 06.12.2021 / Miejsce: On-line

Mega Sekurak Hacking Party, który odbył się 6 grudnia 2021 przejdzie do historii jako jedna z największych i najlepszych imprez poświęconych bezpieczeńśtwie IT.

Tradycyjnie obyło się bez wodolejstwa, reklam itp. Sama merytoryka! A co liczb? Zobaczcie sami 🙂

- Liczba uczestników: 1203!

- Liczba osób na Discordzie w dniu wydarzenia: ponad 800

- 16 godzin materiałów

- 9 prelekcji live

- 8 materiałów video w drugiej ścieżce

- Średnia ocena: 4.6

Na nasz CTF zapisało się 231 osób, z czego146 wysłało min. 1 flagę a 136 min. 2 flagi.

I nie jest to nasze ostatnie słowo 😉

WASZE POZYTYWNE OPINIE

AGENDA / 6 grudnia 2021 (agenda oraz kolejność wystąpień może ulec zmianie)

-

8:45-9:00

-

9:00 - 9:50

Na początku roku miałem chwilę czasu, aby popatrzyć na kilka domowych urządzeń sieciowych od firmy Netgear. Znalezienie pierwszego błędu zajęło mi 15 minut, a potem było tylko zabawniej. Na niniejszej prelekcji chciałbym przedyskutować kilka ciekawszych ze znalezionych błędów.

-

9:50 - 10:00

Przerwa

-

10:00 - 10:50

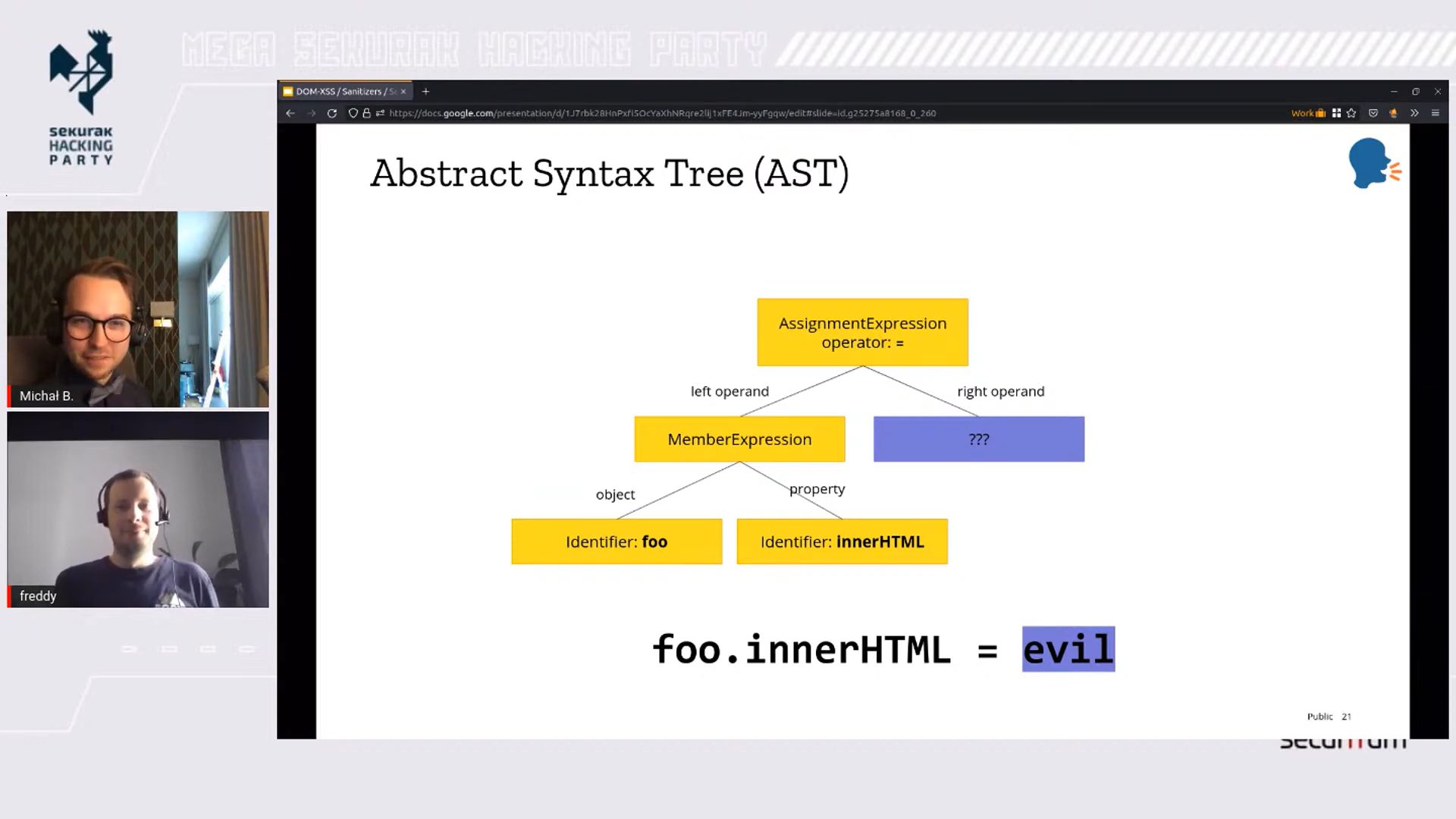

O podatności prototype pollution w świecie JS wiadomo już od wielu lat… do tej pory była ona traktowana jednak po macoszemu – wydawało się, że większość przypadków jej wystąpienia nie jest praktycznie exploitowalna. Wszystko zaczęło się zmieniać w ostatnich dwóch latach, gdy rozpoczęto szersze badania na temat jej wykorzystania nie tylko w NodeJS, ale w świecie frontendu. Okazało się, że wiele bibliotek pozwala na zatrucie prototypów – i w efekcie na nieoczekiwany wpływ na przepływ sterowania aplikacją. A to wszystko kończy się dużą liczbą XSS-ów!

Na prezentacji opowiem ogólnie czym jest prototype pollution, a także pokażę w jaki sposób podatność może objawić się w aplikacji, i dlaczego może prowadzić do XSS-a.

-

10:50 - 11:00

Przerwa

-

11:00 - 11:50

Trudno w 2021 nie słyszeć o Cobalt Strike…ale na wszelki wypadek ustalmy pewne fakty. Jest to komercyjne/płatne narzędzie dla zespołów red team, które w praktyce jest coraz częściej wykorzystywane przez przestępców m.in. operatorów ransomware. Z powodu popularności tego narzędzia zespoły Blue Team muszą je znać. Na mojej prezentacji pokażę podstawy Cobalt Strike oraz jak można próbować wykrywać jego działanie. Wspomnę też o darmowych rozwiązaniach takich jak sysmon, sigma rules, którą mogą pomóc Wam w obronie.

-

11:50 - 12:00

Przerwa

-

12:00 - 12:50

- OSINT offensive – rekonesans serwera domenowego od miniatury zdjęcia? – HISTORIA PRAWDZIWA

- OSINT vs. komunikatory (Telegram, Discord) – DEMO

- OSINT vs. social-media (Instagram, TikTok) – DEMO

- OSINT vs. block-chain – DEMO

- Usefull stuff – automatyzacja, zbiór linków i narzędzi, ochrona przed OSINT

-

12:50 - 13:30

Przerwa obiadowa

-

13:30 - 14:20

Opowiem o wykorzystaniu przez atakujących różnych języków skryptowych i kompilowanych, mniej lub bardziej typowych. Min: MirrorBlast (kixtart, rebol), Zebrocy (nim), Gootkit (nodejs).

-

14:20 - 14:30

Przerwa

-

14:30 - 15:20

- Problemy zabezpieczeń danych przy użyciu BitLockera

- Niepoprawne zabezpieczanie danych podczas transmisji

- Dyski samoszyfrujące i ich słabości

- Wpadki przy zabezpieczaniu stanowiska pracy

- Najczęstsze problemy z hasłami

- Konsekwencje braku usuwania danych w dokumentach

-

15:20 - 15:30

Przerwa

-

15:30 - 16:20

Wszystko co powinieneś wiedzieć o podpisach cyfrowych w Windows a o co boisz się zapytać. 😉

-

16:20 - 16:30

Przerwa

-

16:30 - 17:20

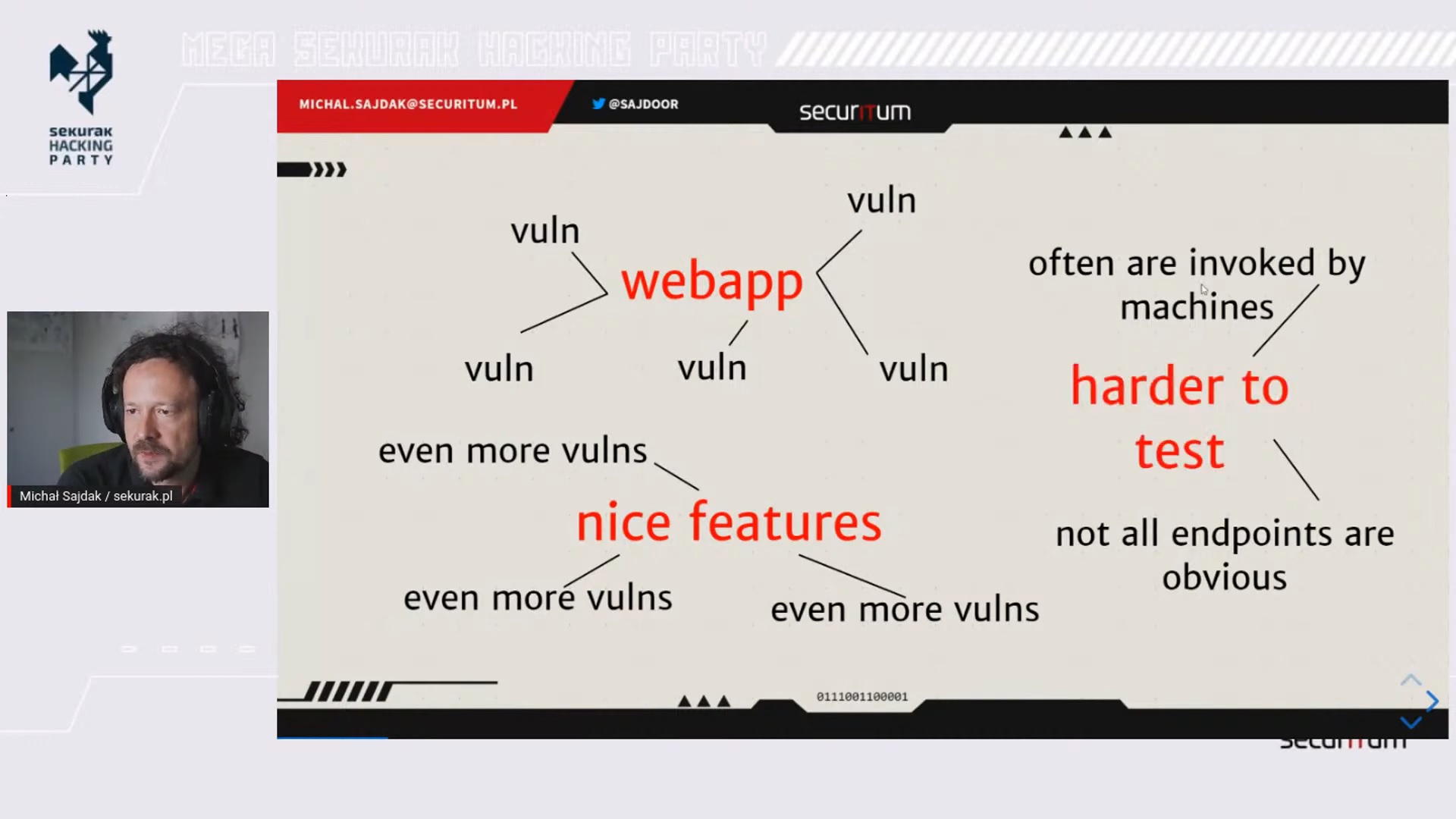

Jak będzie wyglądało bezpieczeństwo aplikacji webowych w 2050. roku? Jakoś tak: ’ or '1’=’1

Czyli w zasadzie w ogóle się nie zmieni. Dlaczego tak uważam? A to dlatego. że nie wydać na horyzoncie znacznej poprawy w temacie krytycznych i dość prostych do wykorzystania podatności w aplikacjach webowych. Ba – dziur jest coraz więcej. W trakcie prezentacji będę się starał Was przekonać do takiego punktu widzenia. -

17:20-17:30

Przerwa

-

17:30 - 18:00

Błędy bezpieczeństwa w architekturze współczesnych mikrokontrolerów i sposoby ich wykorzystania

Prezentacja dotyczyła będzie praktycznego wykorzystania „Raidena” do ataków Fault Injection na popularne mikrokontrolery takie jak LPC, STM czy NRF. W trakcie prezentacji zobaczyć będzie można na jakim poziomie obecnie znajdują się zabezpieczenia w świecie popularnych urządzeń IoT, portfeli krypto czy kluczy 2FA.

-

18:00 - 18:15

-

Dodatkowa ścieżka video ( 6.12.2021 )

Dodatkowo podczas MSHP uruchomimy specjalny kanał na YouTube, na którym zamieścimy ciekawe prelekcje w postaci materiałów video.

Narzędzie Ghidra – na przykładzie poszukiwania podatności OS Command injection – Mateusz Wójcik;

Telefonia IP – jak złamać SIP – Kamil Folga;

SDR – radio programowe w analizie bezpieczeństwa – Piotr Rzeszut;

Wykrywanie Anomalii w Infrastrukturze IT z wykorzystaniem Zabbixa – Arkadiusz Siczek;

Know your tools: OpenSSH – Dariusz Puchalak;

Wykorzystanie routingu do zwiększenia bezpieczeństwa swojej sieci – Łukasz Bromirski; -

7.12.2021 - CTF

W drugi dzień po MegaSHP proponujemy udział w zawodach CTF (Capture The Flag). Zaoferujemy kilkanaście zadań najeżonych różnymi problemami bezpieczeństwa. W każdym z nich będzie można znaleźć flagę, za którą będą do zdobycia punkty. Za punkty będzie można dostać atrakcyjne nagrody. 🙂