RELACJA Z WYDARZENIA

Data: 14.06.2021

14 czerwca 2021 roku spotkaliśmy się ponownie z naszymi wiernymi sympatykami na MEGA Sekurak Hacking Party!

Tym razem po raz pierwszy w formule zdalnej. Sukces przerósł nasze oczekiwania. 🙂 To było bardzo owocne spotkanie, wspólnie przekonaliśmy się, że konferencje zdalne też mogą być niezwykle wartościowe! Uczestnicy docenili super merytoryczny kontent (jak zawsze :-)) i świetną organizację wydarzenia w przyjętej, nowej formule.

Po tak pozytywnym odbiorze nie mogliśmy więc czekać na kolejny rok i postanowiliśmy spotkać się ponownie już 6 grudnia 2021 aby znowu trochę pohakować ????

MEGA Sekurak Hacking Party w liczbach

- Około 1 200 uczestników oglądało i słuchało jak hakujemy na żywo ????

- Odbyło się 13 prelekcji o łącznej długości ponad 10 godzin! ( co najważniejsze, zero nudy i marketingu a sama konkretna wiedza 😉 )

- Materiały po konferencji zostały obejrzane ponad 3500 razy!

Poniżej znajdziecie screeny z wydarzenia. 🙂

WASZE POZYTYWNE OPINIE

AGENDA wydarzenia, które odbyło się 14 czerwca 2021

-

9:00-9:15

-

9:15-9:55

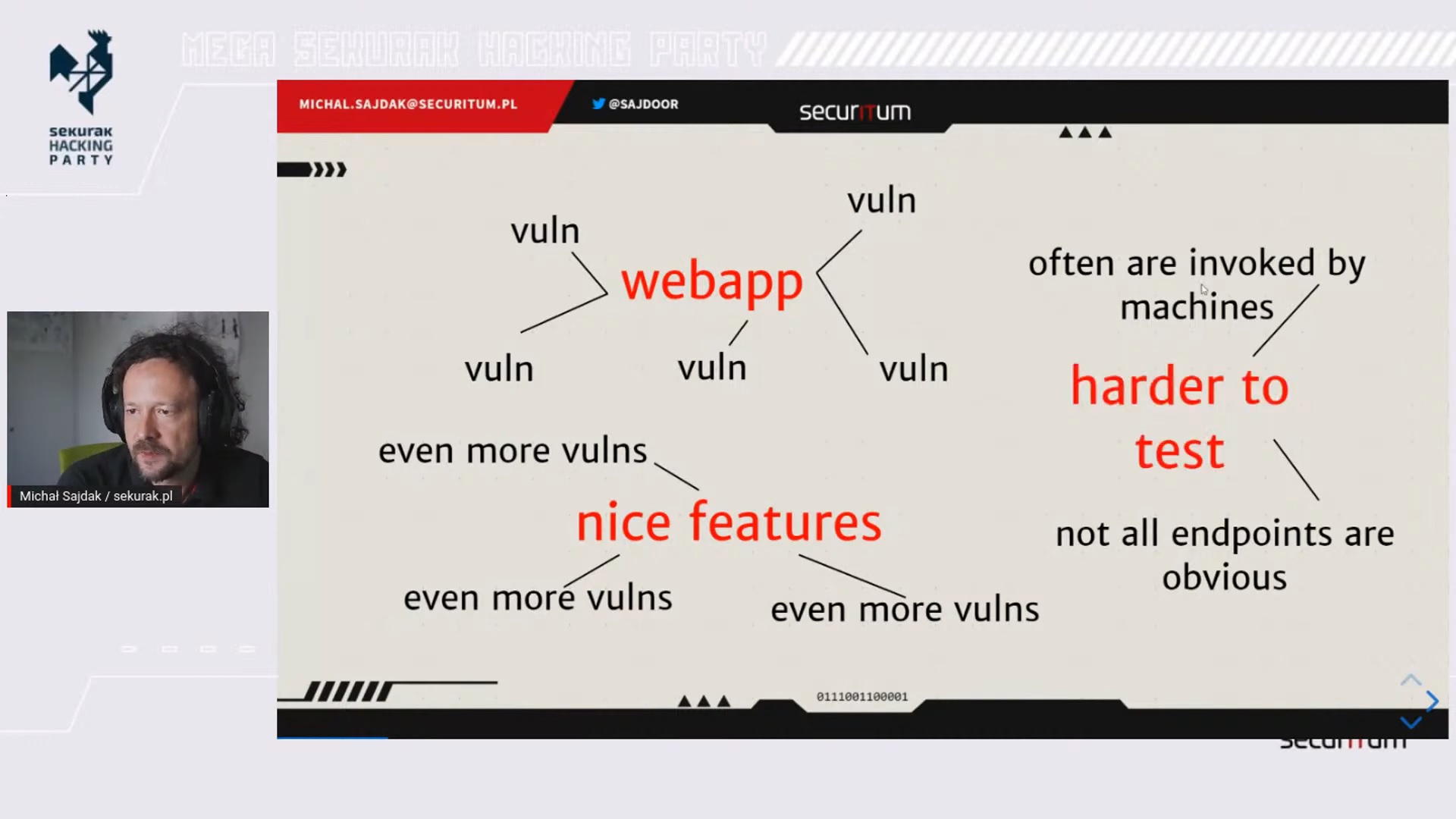

W trakcie prezentacji postaram się odpowiedzieć na pytanie: czy API REST można wreszcie uznać za bezpieczne? Jeśli nie, to jak je zabezpieczyć?

Całość na podstawie analizy około 20 przypadków realnych, świeżych podatności w API REST. -

9:55-10:00

Przerwa

-

10:00-10:40

Pewnie pamiętacie incydent, w których przestępcy przez wiele tygodni kontrolowali serwer WWW elektronicznej Plus Banku. Podczas prezentacji dowiecie się nie tylko, jaka podatność została wykorzystana i jak przebiegały trzy fazy kradzieży środków klientów, ale także pochylimy się nad przyczynami, dla których ten incydent trwał tak długo – i dlaczego potem się powtórzył. Zobaczymy też perspektywę dziennikarza, który w swojej naiwności próbował pomóc bankowi w nierównym pojedynku z hakerami.

-

10:40-10:50

Przerwa

-

10:50-11:20

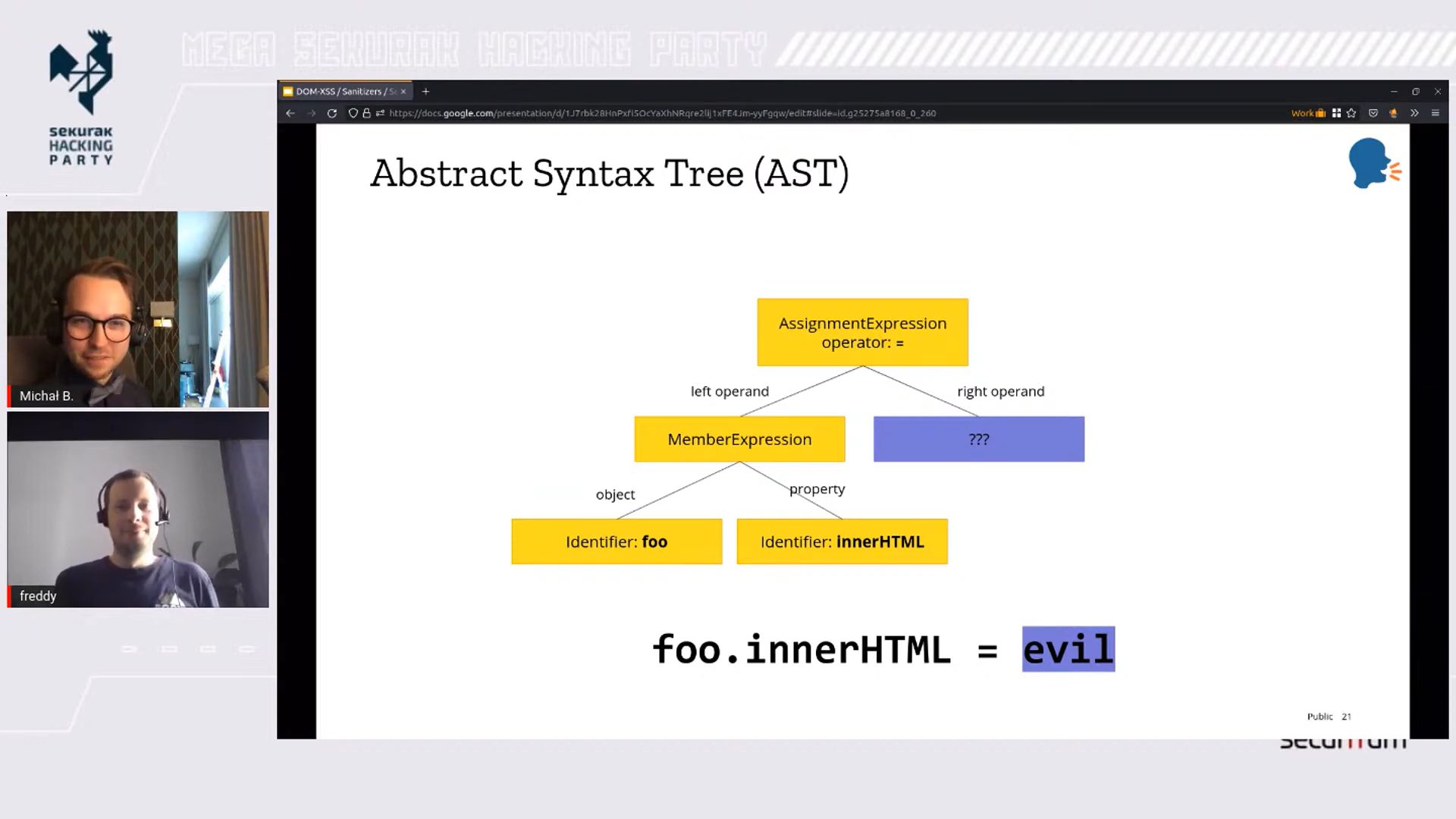

Cross-Site Scripting (XSS) consistently ranks highest in the list of the most prevalent security problems within web applications. In particular, DOM-based XSS exposes one of the most severe issues facing Single Page Applications and Electron Apps. In this talk we will examine the root causes of DOM-based XSS and provide fundamental insights into using static analysis to detect problematic code at scale. Furthermore, we will share practical tips that will ease adoption of these techniques when dealing with potential false positives or large codebases. We will conclude with an outlook on upcoming web standards which aim to support web developers to tackle DOM-based XSS once and for all.

-

11:20-11:30

Przerwa

-

11:30-12:10

XSS (Cross-Site Scripting) to podatność znana od ponad 20 lat. Istnieją znane sposoby zabezpieczenia się przed nią. W przeglądarkach powstały też mechanizmy chroniące przed XSS-ami, które pozwalają zminimalizować ryzyko podatności; takie jak np. Content Security Policy. Okazuje się jednak, że XSS-ów w dzisiejszych aplikacjach nadal nie brakuje! Dlaczego? Na to pytanie postaramy się odpowiedzieć w tej prezentacji.

-

12:10-12:15

Przerwa

-

12:15-13:00

Wbrew powszechnej opinii, systemy Windows bardzo chętnie i bardzo dokładnie „mówią” co się dzieje w ich wnętrzu. Wystarczy chcieć posłuchać. Pewnym wyzwaniem może być w praktyce wybór miejsca, gdzie przyłożyć ucho, ale po intensywnej sesji powinno być jasne, czy wybrać ETW, WPP, IFR czy jeszcze coś innego. Uwaga, sesja może zawierać zauważalne ilości konsoli, PowerShella oraz C.

-

13:00-13:10

Przerwa

-

13:10-13:25

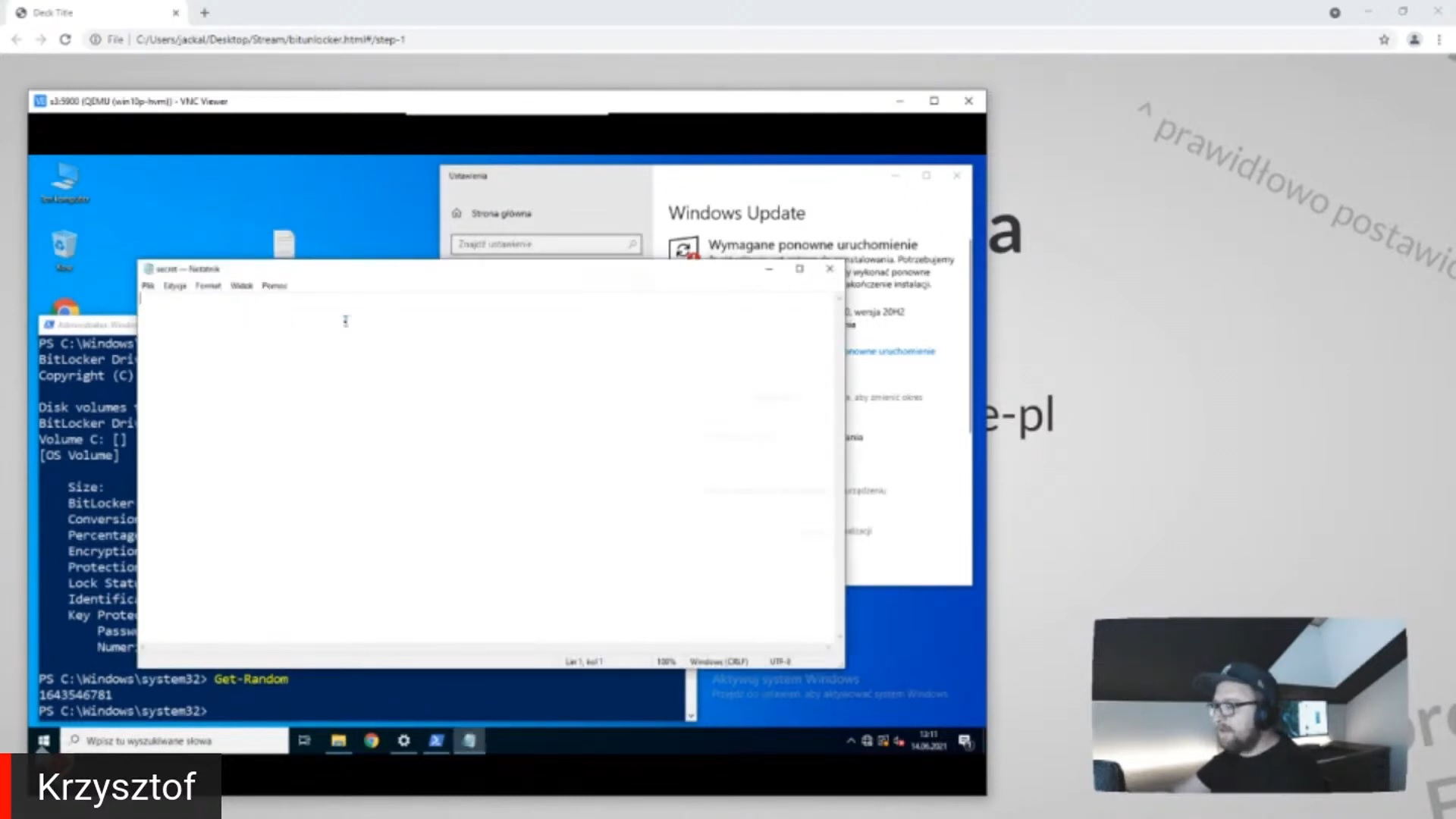

Jak dostać się do danych zabezpieczonych BitLockerem? Zrób sobie aktualizację systemową

Wieczny brak czasu na aktualizacje systemowe? W końcu udało się znaleźć chwilę na ich zainstalowanie, ale nie dokończyłeś całego procesu, bo musiałeś wybiec z biura? Czy twoje dane są bezpieczne? Tego dowiesz się z niniejszej prezentacji.

-

13:25-13:35

Przerwa

-

13:35_14:15

Rekiny pływające w zalanych centrach handlowych czy pokazy siły bazującej na metodzie kopiuj-wklej – oto metody na dobry click-bait lub phishing. Jak zatem sprawdzić czy obraz, na który patrzymy, nie został zmodyfikowany? Zaprezentuję kilka sposobów na ujawnienie takich działań.

-

14:15-14:25

Przerwa

-

14:25-14:55

Na prelekcji poznasz (i zobaczysz na żywo) skuteczne ataki na sieci bezprzewodowe spotykane w firmach. Pokażę sprawdzony sprzęt i narzędzia, dzięki którym dowiesz się w jak całkowicie zautomatyzowany sposób „przekonać” komputer jak i telefon, żeby przyłączył się do fałszywej sieci.

-

14:55-15:00

Przerwa

-

15:00-15:40

W trakcie prelekcji spróbujemy odpowiedzieć na kilka pytań, takich jak: Czy uzyskanie dostępu do niezabezpieczonej webaplikacji może być przestępstwem? Czy „nieautoryzowane testy penetracyjne” zawsze są bezprawne? Czy należy przejmować się prawami autorskimi twórcy złośliwego kodu? Czy prawnik może mówić ludzkim głosem?

-

15:40-15:45

Przerwa

-

15:45-16:15

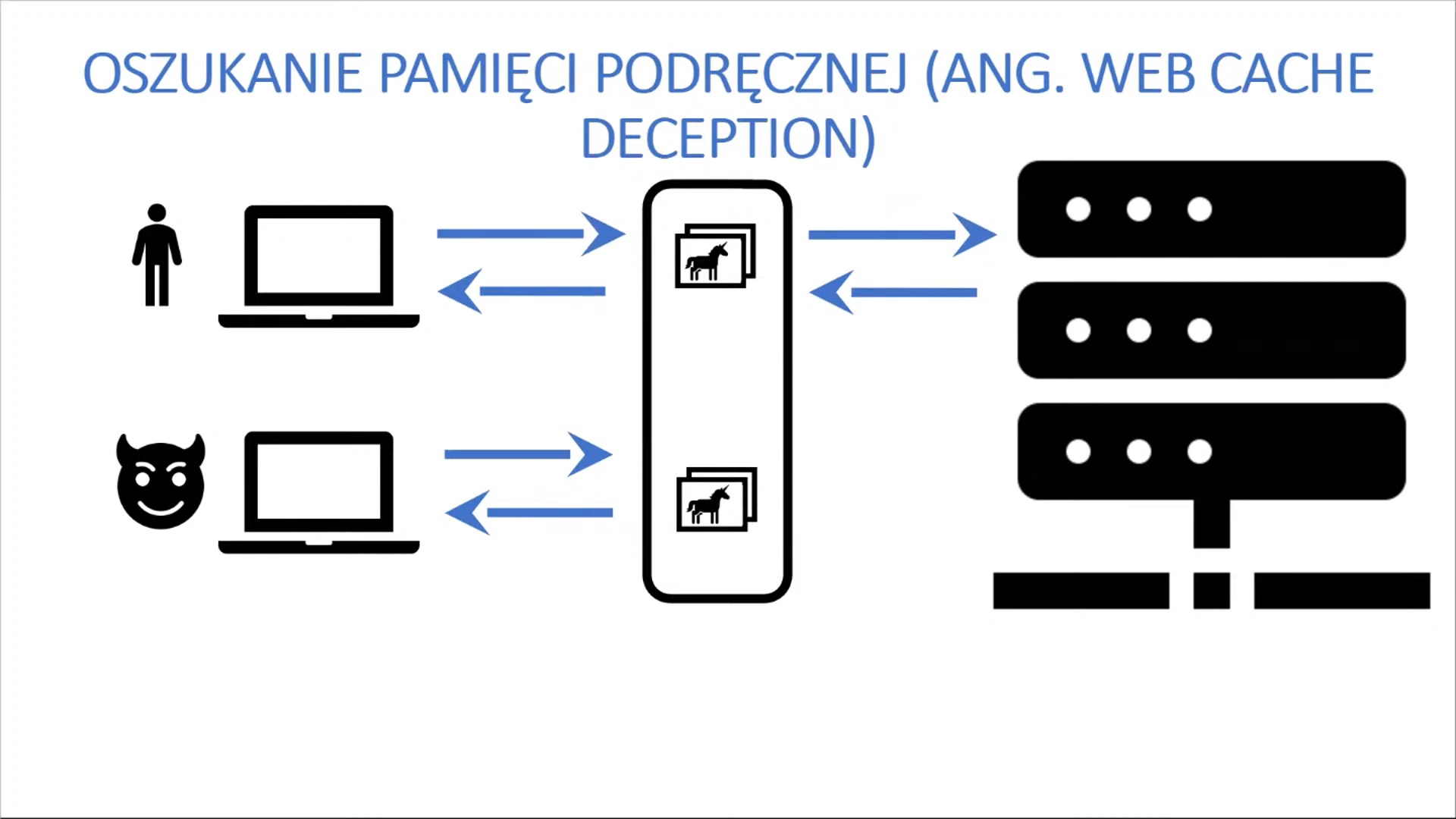

Internet – jak ogry – ma warstwy. Niektóre z tych warstw zapisują raz

otrzymane informacje w celu późniejszego wykorzystania. Dzięki temu

serwery i łącza są mniej obciążone, a użytkownicy końcowi szybciej

otrzymują treści. Czasem otrzymują również dwie bonusowe podatności:

oszukanie i zatrucie pamięci podręcznej. -

16:15-16:20

Przerwa

-

16:20-17:00

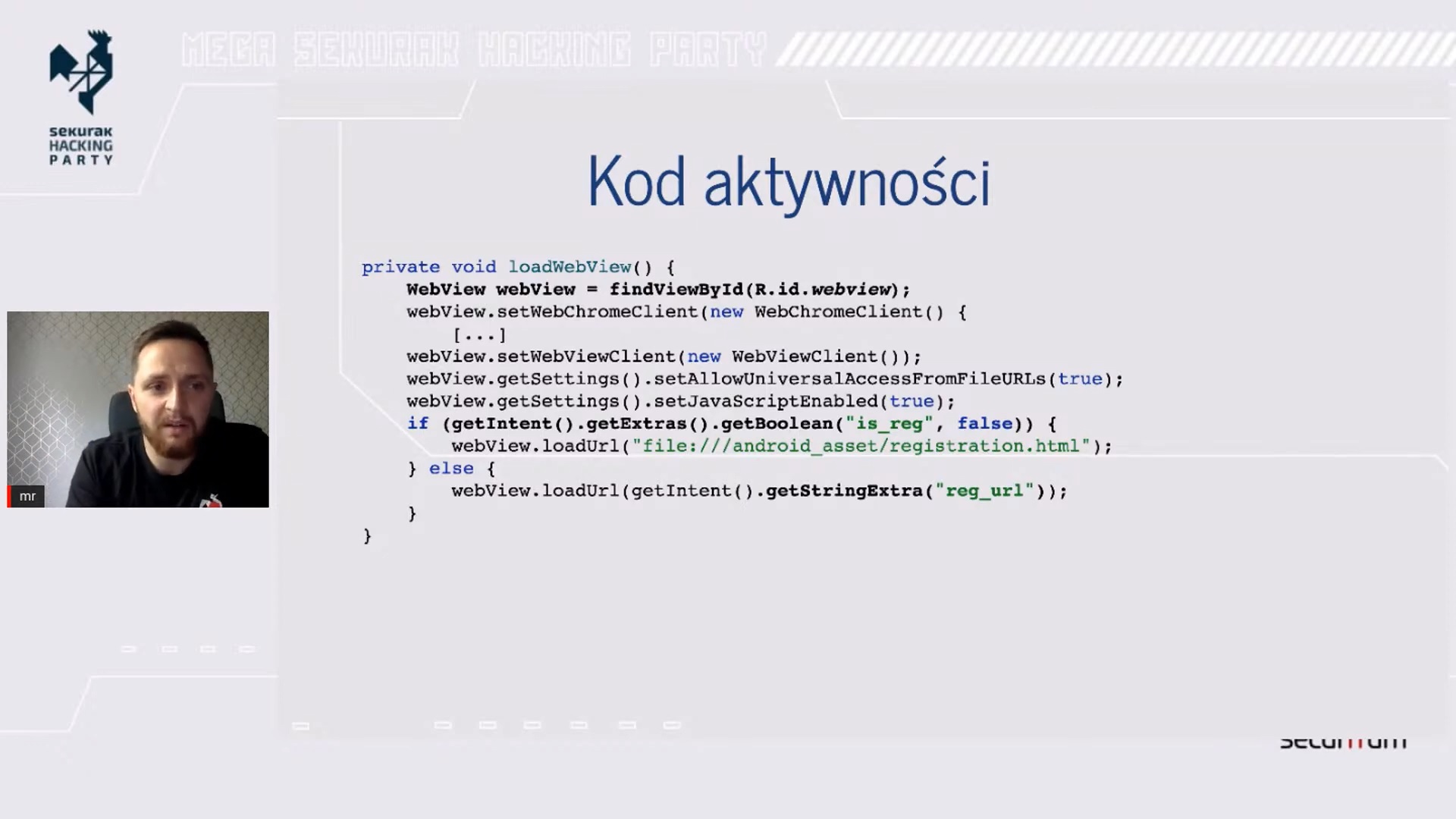

WebView jest mechanizmem pozwalającym na wyświetlanie stron w ciele natywnych aplikacji mobilnych, bardzo często używanym przez programistów ze względu na jego możliwości i elastyczność. W niniejszej prezentacji na praktycznych przykładach pokazane zostaną błędy często spotkane w jego implementacji- od XSS, kradzież danych z aplikacji, phishing, aż po (w starszych wersjach Androida) RCE.

-

17:00-17:05

Przerwa

-

17:05-17:45

Czy wiesz czym jest podatność SSRF? Dlatego występuje? W jaki sposób jest najczęściej wykorzystywana? Korzystasz ze środowiska uruchomionego w chmurze?Jeśli odpowiedziałeś/odpowiedziałaś chociaż raz twierdząco, to nie możesz przegapić tej prelekcji. Zobacz jak haker może przejąć Twoją infrastrukturę. Odtworzenie realnego scenariusza ataku na żywo. W roli głównej AWS + SSRF + Headless Chromium.

-

17:45-17:50

Przerwa

-

17:50-18:20

XSS to zdecydowanie najpopularniejsza podatność świata przeglądarek. Wyobraźmy sobie jednak świat, w którym XSS-y zostały zażegnane i zastanówmy się, jakie ataki będą wówczas możliwe. W 2021 i poprzednich latach poczyniono duże postępy w lepszym zrozumieniu ataków XS-Leaks, które pozwalają na wykorzystanie pewnych tzw. bocznych kanałów na wyciąganie danych z innych domen. W prezentacji zostaną pokazane te ataki na żywych przykładach.

-

18:20-18:30

Zakończenie